Казино Вилдер — это площадка с сотнями игровых автоматов от топовых провайдеров вроде NetEnt и Pragmatic Play. Сам играл здесь месяца три — выплаты приходят без задержек, что редкость. Особенно цепляет live-раздел с реальными крупье.

| Параметр | Значение |

|---|---|

| Год основания | 2021 |

| Лицензия | Кюрасао № 8048/JAZ2020-013 |

| Валюты | RUB, USD, EUR, BTC |

| Количество игр | 3500+ |

| Мин. депозит | 100 руб. |

| Welcome-бонус | 100% к первому депозиту + 50 фриспинов |

| Платежные методы | Карты, СБП, крипта, Qiwi |

| Время вывода | до 24 часов |

Обзор Вилдер казино

Вилдер казино собрало под одной крышей все популярные слоты — от классических фруктовок до современных джекпот-автоматов. Запускаешь Aviator или Book of Dead — графика на уровне, никаких лагов. Есть демо-режим для теста.

Зеркало Вилдер — как получить доступ

Зеркало Вилдер казино решает проблему блокировок. Рабочая ссылка приходит на почту или в Telegram-бот. Знакомый через VPN заходил — всё работало. Главное — не использовать сомнительные прокси.

Регистрация в казино Вилдер

Создал аккаунт за пару минут. Ввёл почту, пароль — готово. Верификация потом — для вывода попросили фото паспорта. Без неё лимиты ниже.

Бонусы и акции Вилдер

Приветственный бонус — 100% к депозиту. Но вейджер x35 — обычное дело. По средам фриспины за депозит. Кэшбэк 10% раз в неделю. VIP-программа с персональными менеджерами.

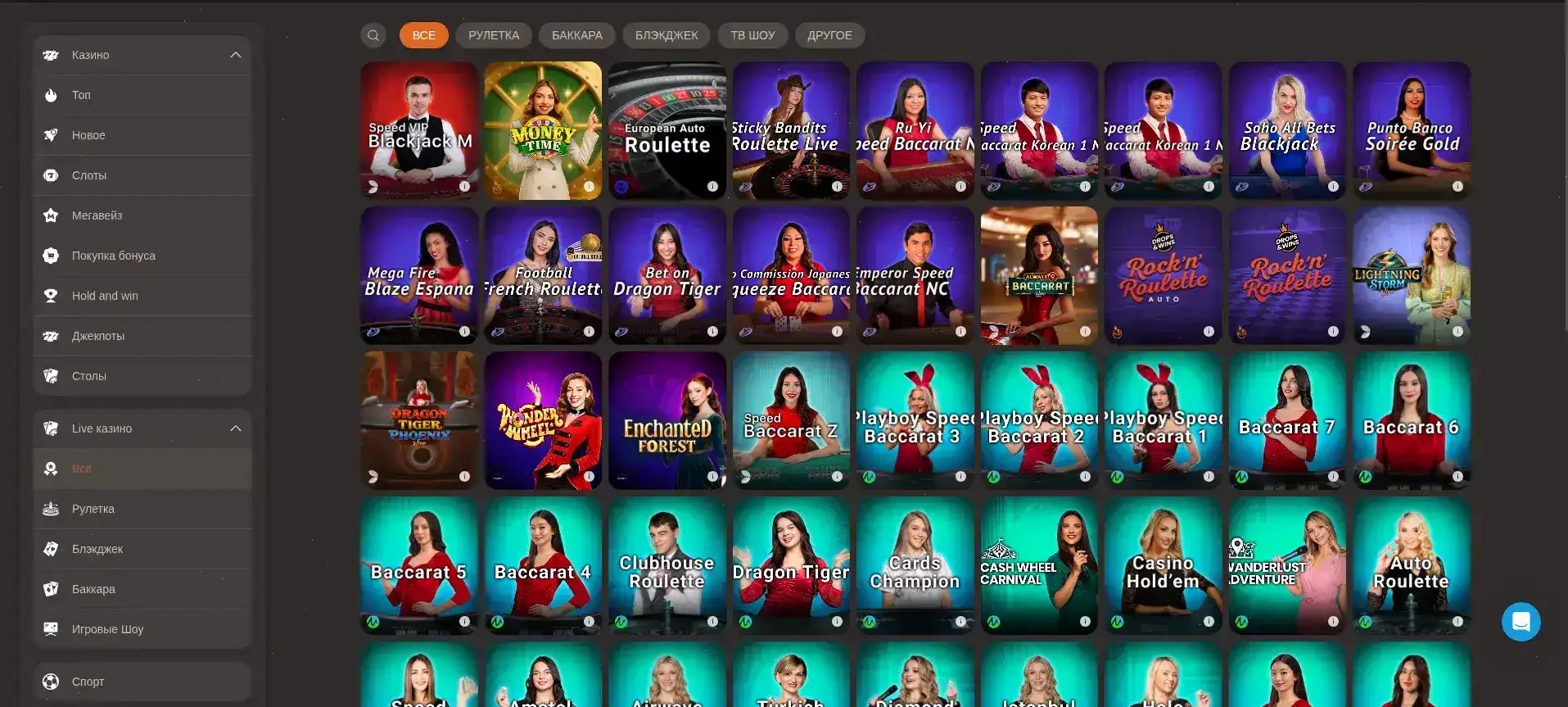

Игровые автоматы и live-казино

В разделе live — рулетка, блэкджек, баккара от Evolution Gaming. Слоты: Gonzo's Quest, Starburst, Reactoonz. Джекпоты иногда срывают — в прошлом месяце кто-то выиграл 15 млн руб. на Mega Moolah.

Мобильная версия и приложение

Сайт адаптирован под смартфоны. Приложение для Android весит 45 Мб — стабильное, не глючит. На iOS через браузер — тоже норм.

Пополнение счета и вывод средств

Пополнял через СБП — за секунду. Вывод на карту — до суток. Криптой быстрее, USDT за 2-3 часа. Лимиты: мин. 100 руб., макс. 600 000 руб. в сутки.

Частые вопросы

Как работает зеркало Вилдер казино?

Это альтернативная ссылка на тот же сайт. Обновляется регулярно.

Какие методы оплаты принимают?

Карты Visa/Mastercard, СБП, Qiwi, криптовалюты (Bitcoin, USDT).