Бонс казино - официальный сайт и зеркало для входа

Бонс казино — это площадка, где собраны лучшие игровые автоматы от ведущих провайдеров. По опыту игроков — здесь действительно крутые выигрыши. Регистрация занимает буквально минуту, а бонусы новичкам — выше всяких похвал. Зеркало сайта всегда доступно, если заблокировали основной.

Игровые автоматы в Бонс казино

| Лицензия | Кюрасао 365/JAZ |

| Год основания | 2020 |

| Минимальный депозит | 500 рублей |

| Валюта счета | Рубли, евро, доллары |

Бонусная программа

Приветственный пакет — это то, ради чего многие регистрируются. Первый депозит удваивается — фриспины идут бонусом. Второй и третий — тоже с увеличениями. Но условия отыгрыша — внимательно читайте. Вейджер x35 — стандарт для рынка, но не самый простой.

Еженедельные турниры — отдельная тема. Призовые фонды достигают миллионов рублей. Кэшбэк по понедельникам — возвращает часть проигрыша. По опыту — выводить сложновато, но реально, если играть по стратегии.

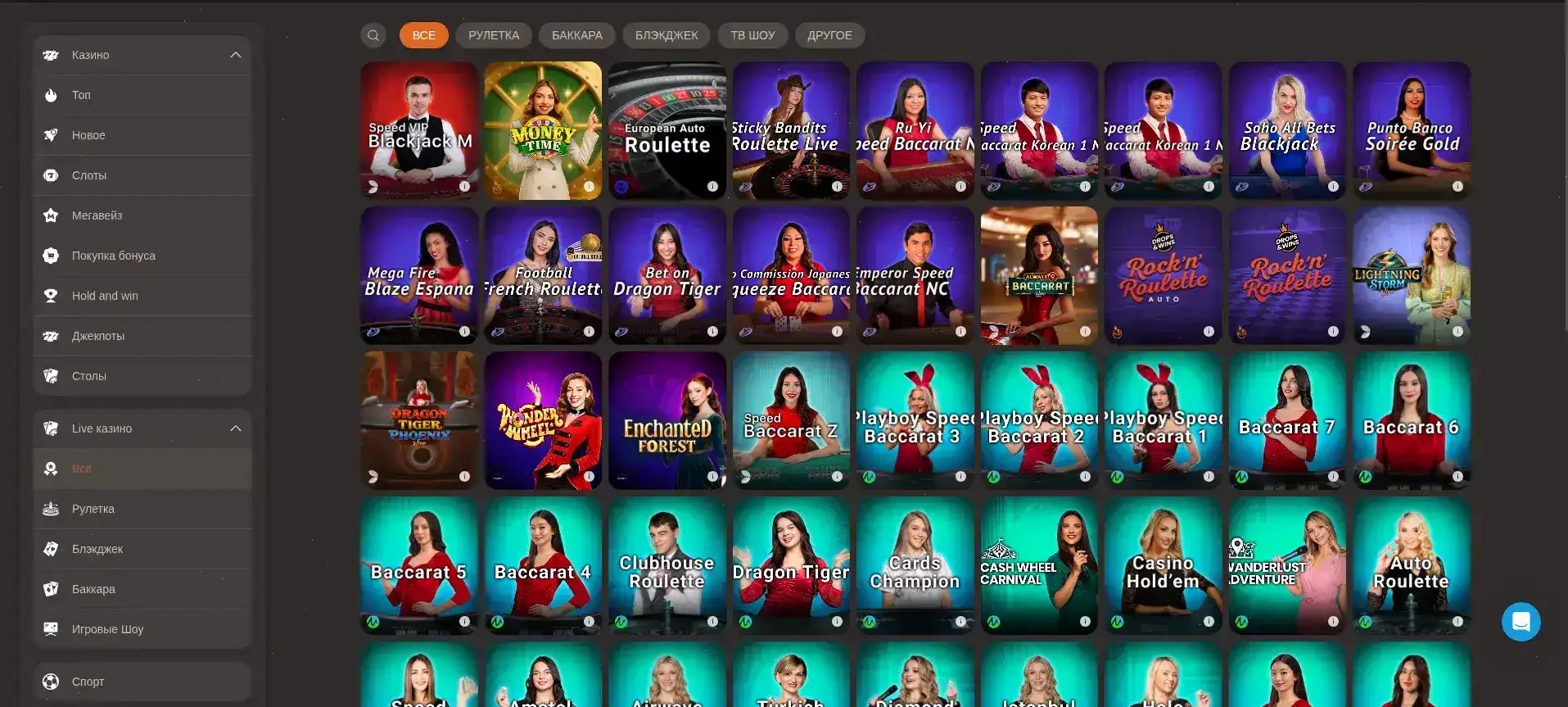

Live-казино и мобильная версия

Лайв-дилеры — профессиональные, столы на любой вкус. Блэкджек, рулетка, покер — все как в настоящем казино. Трансляции в HD-качестве — задержка минимальная.

Мобильное приложение — скачивается за пару минут. Интерфейс адаптирован идеально — все кнопки под пальцем. Можно играть с телефона где угодно — главное, чтобы интернет был.

Пополнение счета и вывод

Платежные системы — все популярные методы. Карты, электронные кошельки, даже крипта. Вывод — в течение 24 часов обычно. Но бывают задержки — особенно в выходные.

Лимиты — минимальный вывод от 1000 рублей. Максимальный — зависит от статуса аккаунта. Верификация — обязательна для крупных выплат. Документы отправляйте сразу — чтобы потом не ждать.

Ответы на популярные вопросы

Отзывы игроков

"Выиграл 50к на третьей неделе. Вывод без проблем — верификацию прошел сразу."

Алексей, Москва

"Нравится подборка слотов. Бонусы щедрые, но вейджер высоковат. Играю регулярно."

Марина, СПб

"Поддержка отвечает быстро. Зеркала работают стабильно. Из минусов — комиссия при выводе."

Дмитрий, Екатеринбург

Уникальная система лояльности

Программа VIP — многоуровневая. За каждую ставку начисляются очки. Их можно обменивать на фриспины или кэш. Чем выше статус — тем лучше условия.

Персональный менеджер — для высоких уровней. Решает вопросы быстро. Специальные акции — только для избранных. Иногда приходят подарки — без депозита.