Разберем как поднять двухуровневую PKI (Root и Intermediate CA) инфраструктуру на базе OpenSSL в Debian 11 Bullseye.

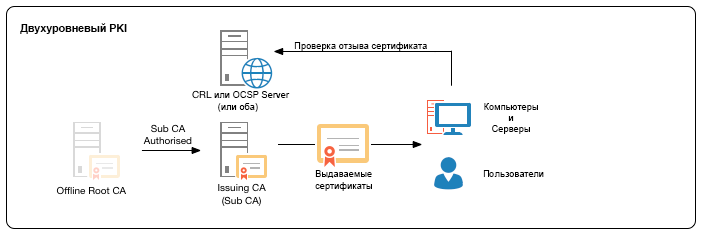

Схема PKI (Root и Intermediate CA) инфраструктуры:

Используемые сервера и их обозначения в инструкции ниже:

- Корневой ЦС — rootCA

- Промедуточный ЦС — intermidiateCA

- OCSP Responder — intermidiateCA

- Веб-сервер — webCA

Устанавливаем OpenSSL на оба сервера (rootCA, intermidiateCA):

apt-get install openssl -y

Корневой центр сертификации (Offline Root CA)

Структура каталогов и файлов

Создадим структуру каталогов для хранения файлов ЦС, сертификатов и закрытых ключей:

mkdir -p /opt/CA/rootCA/{certs,crl,newcerts,private,csr}

cd /opt/CA/rootCA

где:

| certs | Этот каталог содержит сертификаты, сгенерированные и подписанные ЦС. |

| crl | Каталог списка отзыва сертификатов (CRL) содержит списки отзыва сертификатов, сгенерированные ЦС. |

| newcerts | В этом каталоге хранится копия каждого сертификата, подписанного ЦС, с серийным номером сертификата в качестве имени файла. |

| private | Этот каталог содержит закрытые ключи для ЦС, включая закрытые ключи корневого ЦС и промежуточного ЦС. Эти ключи используются для подписи сертификатов и CRL. |

| csr | В этом каталоге хранится копия каждого запроса сертификата. |