Рассмотрим как защитить Postfix от попыток авторизации с использованием SASL метода аутентификации.

Когда проверка подлинности завершается неудачей, в лог-файл /var/log/maill.log записываются записи вида:

Oct 20 08:00:42 mail postfix/smtps/smtpd[23234]: warning: unknown[5.34.207.172]: SASL LOGIN authentication failed: UGFzc3dvcmQ6 Oct 20 08:00:42 mail postfix/smtps/smtpd[23234]: lost connection after AUTH from unknown[5.34.207.172]

С помощью Fail2Ban будем отлавливать такие астоту таких неправильных попыток аутентификации. Для этого нам нужно настроить Fail2Ban для обновления правил брандмауэра, чтобы отклонять такие IP-адреса в течение определенного периода времени. В дополнение к этому, Fail2ban также позволяет создавать уведомления по электронной почте. И, когда происходит возможная атака, Fail2ban немедленно оповещает владельца сервера по электронной почте.

# Создаем фильтр Fail2Ban для поиска сбоев аутентификации:

cat << EOF > /etc/fail2ban/filter.d/postfix-sasl.conf

[INCLUDES]

before = common.conf

[Definition]

_daemon = postfix(-\w+)?/\w+(?:/smtp[ds])?

failregex = (?i): warning: [-._\w]+\[<HOST>\]: SASL (?:LOGIN|PLAIN|(?:CRAM|DIGEST)-MD5) authentication failed(: [ A-Za-z0-9+/]*={0,2})?\s*$

ignoreregex =

EOF

# Настраиваем Fail2ban для блокировки неудачных попыток входа в систему SASL в Postfix. В конфигурационный файл -/etc/fail2ban/jail.local добавляем:

[postfix-sasl]

enabled = true

action = iptables-multiport[name=postfix-sasl, port="smtp,smtps,submission", protocol=tcp]

sendmail-whois[name=Postfix-SASL, dest=your@email.ru]

filter = postfix-sasl

logpath = /var/log/mail.log

maxretry = 3

findtime = 10m

bantime = 86400

# Для применения правила, перечитываем конфигурационный файл Fail2ban

/etc/init.d/fail2ban reload

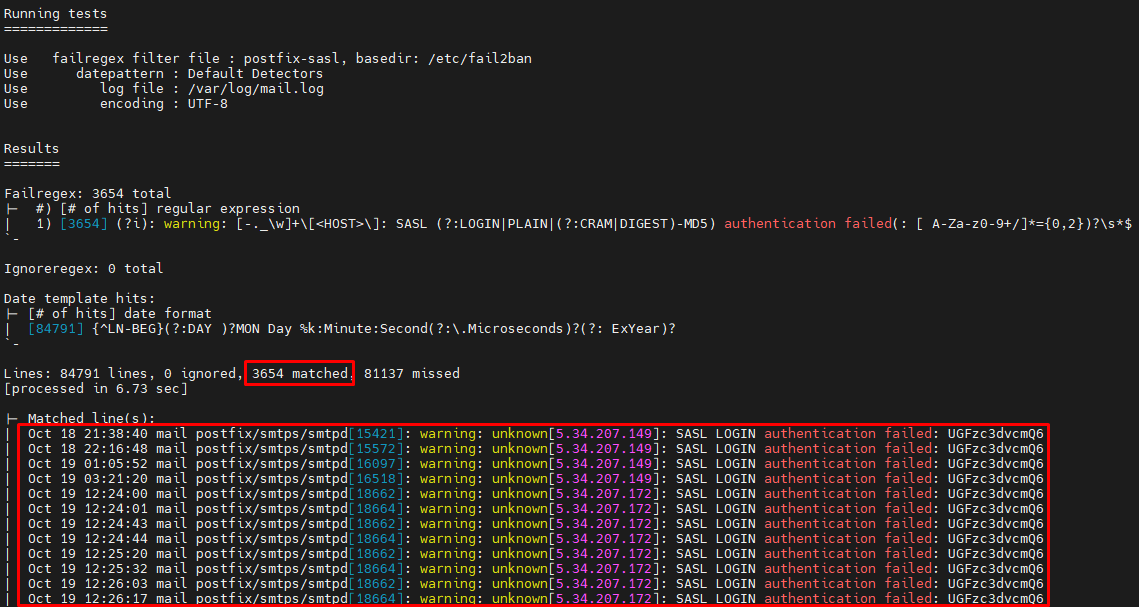

Для проверки что правило работает, можно запустить проверку работы правила, командой:

fail2ban-regex --print-all-match /var/log/mail.log /etc/fail2ban/filter.d/postfix-sasl.conf

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА ДОНАТОМ